حمله Z-Wave Downgrade بیش از 100 میلیون دستگاه اینترنت اشیا را تحت تاثیر خود قرار داده است

حمله Z-Wave Downgrade بیش از 100 میلیون دستگاه اینترنت اشیا را تحت تاثیر خود قرار داده است

محققان دریافته اند که پس از پیاده سازی طرح رمزنگاری پیشرفته ، بیش از 100 میلیون دستگاه اینترنت اشیا از هزاران فروشنده در معرض آسیب پذیری Downgrade یا سقوط قرار گرفته اند و همین امر به کاربران و هکرهای غیر مجاز اجازه می دهد به دستگاه های شما دسترسی داشته باشند. این مشکلی ناشی از به کار بردن پروتکل Z-Wave است. این پروتکل فناوری بی سیم مبتنی بر فرکانس رادیویی (RF) است که در اصل توسط دستگاه های اتوماسیون خانگی برای برقراری ارتباط با هم استفاده شده است. پروتکل Z-Wave به گونه ای طراحی شده است که می تواند دسترسی آسانی برای تنظیم جفت سازی و کنترل از راه دور دستگاه ها فراهم آورد. این دستگاه ها در برگیرنده کنترل نور، سیستم های امنیتی، ترموستات ها، پنجره ها، درب ها، استخرها و درب های گاراژها هستند.

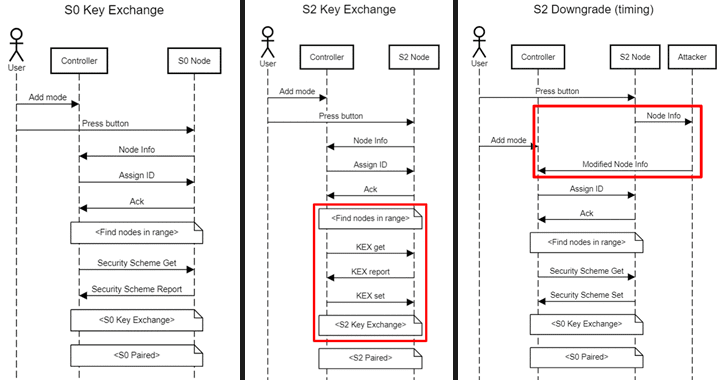

آخرین استانداردهای امنیتی برای این پروتکل که چارچوب امنیتی S2 نام دارد از مکانیسم تبادل کلید پیشرفته همچون کلید ناشناس ECDH برای به اشتراک گذاری کلیدهای منحصر به فرد شبکه بین کنترلرها و دستگاه های مشتری در طول جفت سازی دستگاه ها استفاده می کند. حتی بعد از اینکه آزمایشگاه سیلیکون( شرکتی که صاحب این پروتکل است) استفاده از آخرین نسخه امنیتی این پروتکل برای دستگاه های اینترنت اشیا را اجباری کرد اما هنوز هم میلیون ها دستگاه هوشمند از نسخه قدیمی پروتکل به نام چارچوب S0 پشتیبانی می کنند.

حمله سقوط Z-Wave بیش از 100 میلیون دستگاه IoT را برای هکرها باز کرده است!!

استاندارد S0 برای آسیب پذیری بزرگی در سال 2013 دردسرساز شد. این موضوع بدین خاطر بود که چنین استانداردی از کلید رمزگذاری شده Hardcode برای محافظت از کلید شبکه استفاده می کند و همین امر به هکرها اجازه می دهد طیف وسیعی از دستگاه ها را برای تفسیر ارتباطات موجود مورد استفاده قرار دهند.

محققان انگلیسی بعد از تجزیه و تحلیل پروتکل Z-Wave دریافتند دستگاه هایی که از هر دو نسخه مکانیسم اشتراک کلید استفاده می کنند مجبور می شوند فرآیند جفت سازی را از S2 به S0 سقوط (Downgrade) نمایند. این حمله که توسط محققان با نام Z-Shave نامیده شد باعث می شود هکرها و حمله کنندگان در طول فرایند جفت سازی دو دستگاه راحت تر با تبادل کلید تداخل ایجاد نماید و از کلید شبکه برای دستور دادن به دستگاه ریموت استفاده کند.

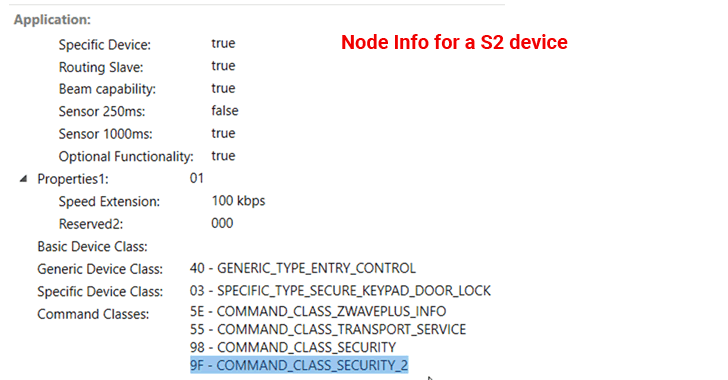

محققان این آسیب پذیری را در حال مقایسه فرایند تبادل کلید با استفاده از S0 و S2 پیدا کردند با اینحال متوجه شدند که اطلاعات node که در برگیرنده کلاس امنیتی است به طور کلی به صورت رمزگذاری نشده و تایید هویت نشده انتقال پیدا می کند. همین امر به هکرها اجازه می دهد دستورات node را منتشر کنند یا بدون تنظیم کلاس امنیتی با این دستورات تداخل ایجاد نمایند.

محققان کن مونرو و اندرو تیرنی از قفل هوشمند درب Conexis L1( محصول شرکت انگلیسی Yale است که 360 دلار قیمت دارد) استفاده کردند و قادر بودند امنیت آن را کاهش دهند.

این افراد حتی توانستند کلید و دسترسی دائمی به این قفل را از آنِ خود کنند و به همین خاطر بدون اطلاع فرد از آن استفاده نمایند و محافظت شده بمانند.

شما می توانید ویدئوی مربوط به این حملات را هم مشاهده کنید. در این ویدئو محققان نحوه استفاده هکرها ازاین شرایط برای باز کردن قفل درب را نشان داده اند.

حمله باز کردن رمز S0 در اصل توسط شرکت مشاور امور امنیت سایبری با نام SensePost در سال 2013 شناسایی شد اما در آن زمان ازمایشگاه سیلیکون این موضوع را مشکل و تهدید جدی در دنیای واقعی نمی دانست زیرا به بازه زمانی فرایند جفت سازی محدود بود. آزمایشگاه سیلیکون پست وبلاگی را در پاسخ به یافته های شرکای Pen test در روز چهارشنبه منتشر کرده و بیان کرده است دستگاه های هوشمند این شرکت امن است و در معرض هیچ تهدیدی نیست. این پست وبلاگی چنین می گوید: S2 یکی از بهترین استانداردهای موجود برای امنیت دستگاه های هوشمند امروزی است و هیچ آسیب پذیری در آن دیده نشده است. این پروتکل برای تمامی محصولات Z-wave جدیدی که در 2 اوریل سال 2017 ثبت گواهی کرده اند اجباری است.

با اینحال این شرکت بیان کرده است که پذیرش چارچوب S2 در سرتاسر اکوسیستم یک شبه اتفاق نمی افتد و این مشکل در Z-wave برای ارائه سازگاری بازگشتی وجود دارد. به همین خاطر دستگاه های S2 می توانند در شبکه S0 کار کنند و بالعکس. همچنین این شرکت در گزارش خود بیان کرده است که روش هایی برای هشدار دادن به کاربران زمانی که دستگاه به کمک ارتباط داون گرید شده به شبکه متصل می شود وجود دارد. اما سازندگان دستگاه های اینترنت اشیا به ندرت رابط کاربری مناسبی برای نشان دادن چنین هشدارهایی فراهم می کنند و همین امر باعث می شود کاربر متوجه چنین حملاتی نشود.